AWS je online računalna platforma. Stoga je sasvim prirodno da sigurnost postaje jedna od glavnih briga programera i IT stručnjaka. Udovoljavajući ovoj potrebi svojih korisnika, AWS je eliminirao tradicionalnu praksu tvrdog kodiranja vrijednosti unutar koda uvođenjem “AWS Secret Manager”.

Brzi pregled

Ovaj članak predstavlja informacije o sljedećim aspektima:

- Što je AWS Secret Manager?

- Kako stvoriti i izmijeniti tajnu u AWS Secret Manageru pomoću CLI-ja?

- Zaključak

Što je AWS Secret Manager?

AWS Secret Manager blista u svojoj sposobnosti da zaštiti i osigura osjetljive informacije resursa kao što su OAuth tokeni, vjerodajnice baze podataka, API ključevi itd. Takve povjerljive informacije pohranjuju se u šifriranom obliku poznatom kao “tajne” . Secret Manager osigurava da su svi povjerljivi podaci korisnika šifrirani i da im pristupaju samo ovlaštena tijela. Ovim se tajnama može pristupiti i izmijeniti pomoću AWS konzole ili CLI-ja.

Kako stvoriti i izmijeniti tajnu u AWS Secret Manageru pomoću CLI-ja?

AWS Secret Manager omogućuje korisnicima kontrolu autentifikacije i upravljanja pristupom. Osim pohranjivanja i dohvaćanja tajni, korisnici mogu rasporediti rotaciju tajni koja zamjenjuje dugoročne tajne kratkoročnima. To dovodi do poboljšanog sigurnosnog položaja aplikacije i sprječava moguće kompromitiranje funkcionalnosti od bilo koga.

Amazon Web Service je dobro osmišljena i sigurna platforma koja svojim korisnicima nastoji pružiti najbolje sadržaje i resurse. U ovom blogu naučit ćemo o implementaciji sljedećih metoda s tajnama pomoću AWS CLI-ja:

- Metoda 1: Stvorite tajnu

- Metoda 2: ažurirajte vrijednost tajne

- Metoda 3: Uredite opis

- Metoda 4: Promjena ključa šifriranja

- Metoda 5: Brisanje tajne

- Metoda 6: Vratite tajnu

- Metoda 7: Označite tajnu

- Metoda 8: Filtrirajte tajnu

- Metoda 9: Replicirajte tajnu

Saznajte više o modificiranju tajne pomoću AWS konzole u ovom članku: “Kako izmijeniti tajne pomoću AWS Secret Managera pomoću AWS konzole” .

Metoda 1: Stvorite tajnu u IAM-u koristeći AWS CLI

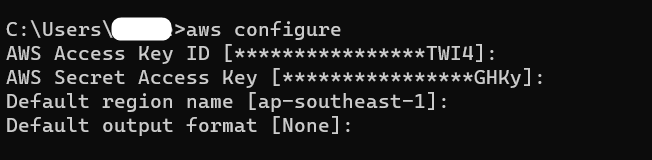

Do stvoriti tajnu u AWS Secret Manageru, prijaviti se AWS račun pomoću sljedeće naredbe:

aws konfigurirati

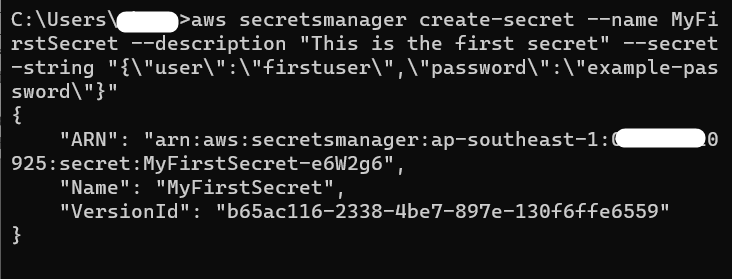

Zatim unesite sljedeću naredbu i pritisnite 'Unesi' tipka s tipkovnice:

-Ime: koristi se za unos naziva tajne.

-opis: dati kratak opis tajne.

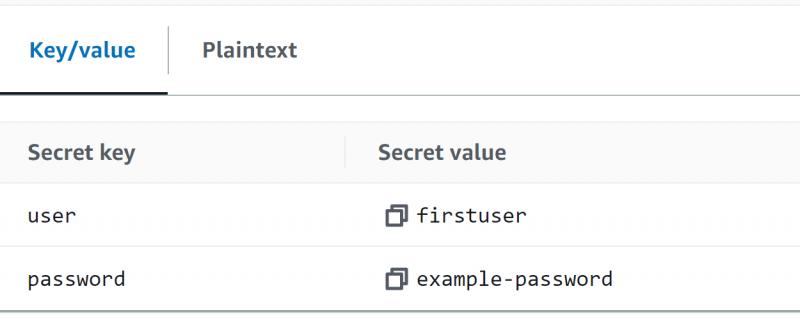

–tajni niz: koristi se za određivanje parova ključ-vrijednost. U gore navedenoj naredbi, 'korisnik' i 'lozinka' su to dvoje ključevi. Slično tome, “prvi korisnik” i “primjer-lozinke” su to dvoje vrijednosti za ključeve:

Da biste saznali više o stvaranju tajne u AWS Secret Console, pogledajte ovaj članak: “Kako pohraniti Amazon RDS vjerodajnice pomoću Secrets Managera?”

Izlaz

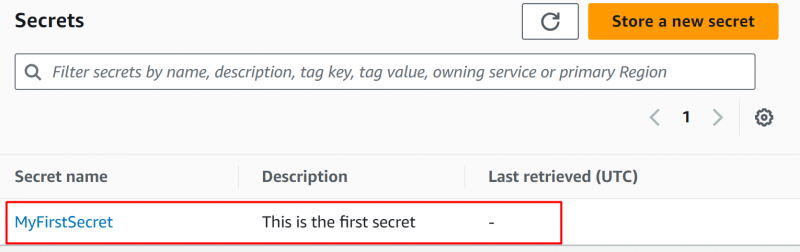

Međutim, izlaz također može biti provjereno od Nadzorna ploča upravitelja Secreta gdje tajnu stvara CLI:

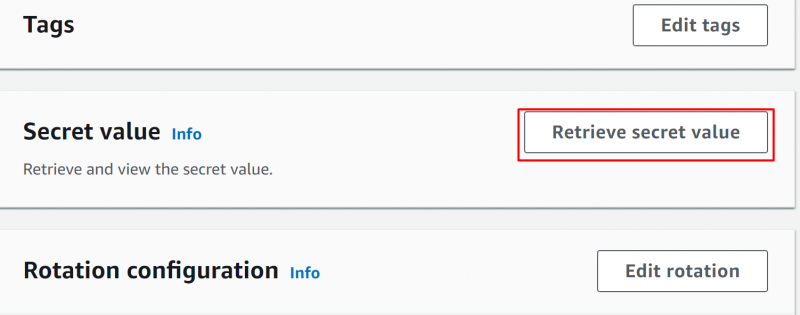

Klikni na Tajno ime . Pomaknite se niz sljedeće sučelje do “Tajna vrijednost” odjeljak. Dodirnite 'Dohvati tajnu vrijednost' gumb za prikaz parova ključ-vrijednost:

The prikazani parovi ključ-vrijednost isti su onima koje smo dali u gore spomenutoj naredbi:

Metoda 2: ažurirajte vrijednost tajne

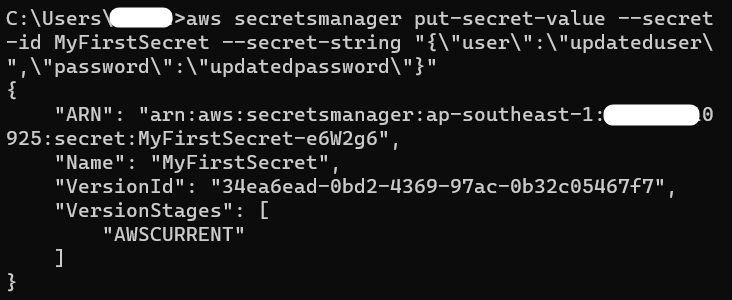

Da biste ažurirali vrijednosti ključeva u tajnom ključu, unesite sljedeću naredbu. The “–tajni-string” u naredbi sadrži ažuriranu vrijednost za 'korisnik' i 'lozinka' ključevi.:

aws secretsmanager put-secret-value --tajni-id MyFirstSecret --tajni-string '{' korisnik ':' ažurirani korisnik ',' lozinka ':' ažurirana lozinka '}'

Izlaz

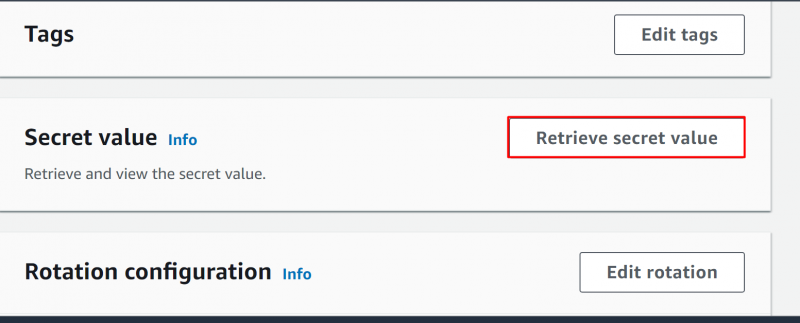

Posjetom u Nadzorna ploča upravitelja Secreta, dodirnite Ime tajne za pregled specifikacija. u “Tajna vrijednost” odjeljak na prikazanom sučelju dodirnite 'Dohvati tajnu vrijednost' dugme:

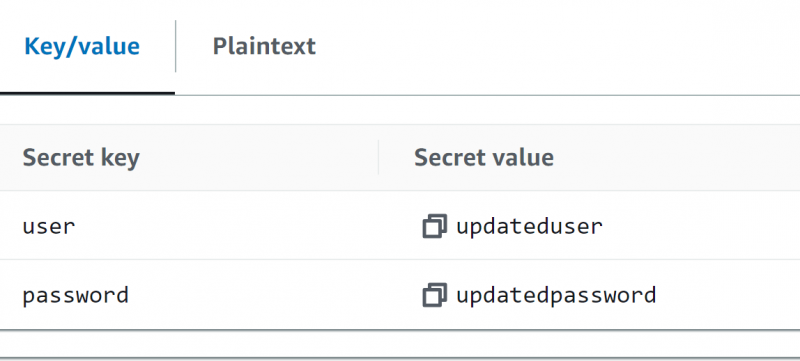

Ovo će prikazati parovi ključ-vrijednost . Odavde se vrijednosti za ključeve uspješno ažuriraju:

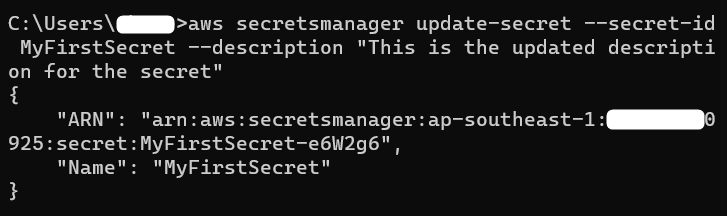

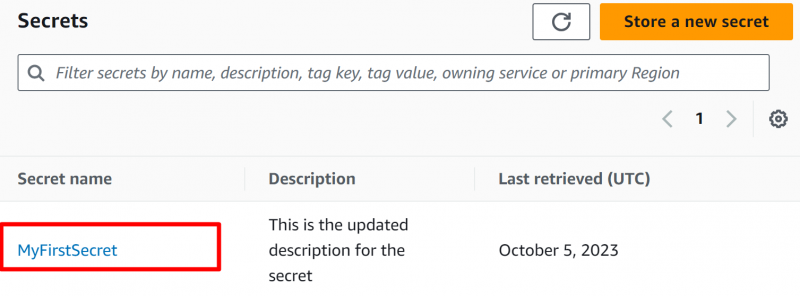

Metoda 3: Ažurirajte opis tajne

Osim vrijednosti, također možemo urediti opis od Tajna . U tu svrhu dostavite sljedeću naredbu CLI-ju:

aws secretsmanager update-secret --tajni-id MyFirstSecret --opis 'Ovo je ažurirani opis tajne'

Izlaz

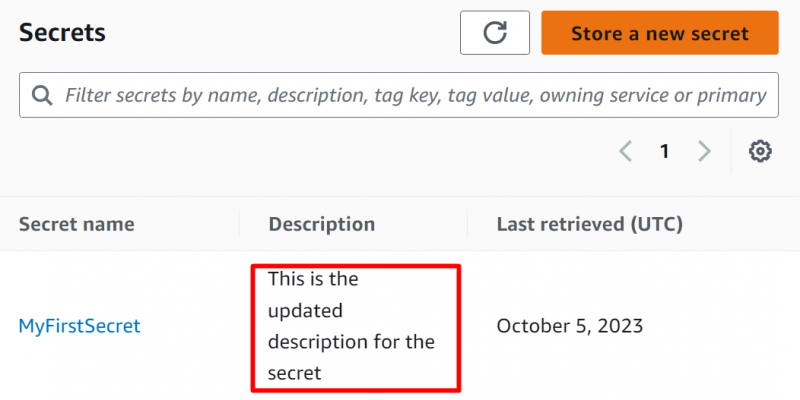

Za potvrdu posjetite Nadzorna ploča upravitelja Secreta . Na kontrolnoj ploči, tajni opis je opskrbljen:

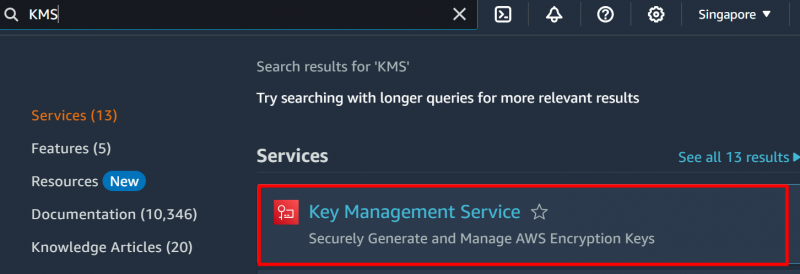

Metoda 4: Promjena ključa šifriranja

Jedna od ostalih izmjena koje korisnik može izvršiti s AWS Secret Managerom je da “Promijenite ključ šifriranja” od tajne. U tu svrhu pretražite i odaberite 'KMS' usluga od AWS upravljačka konzola :

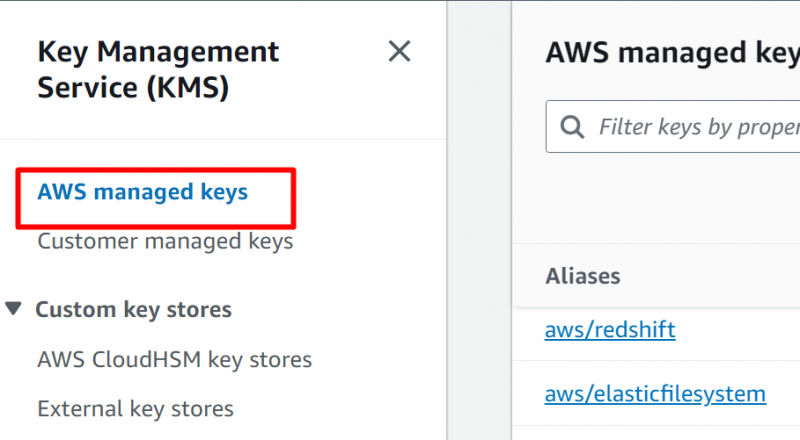

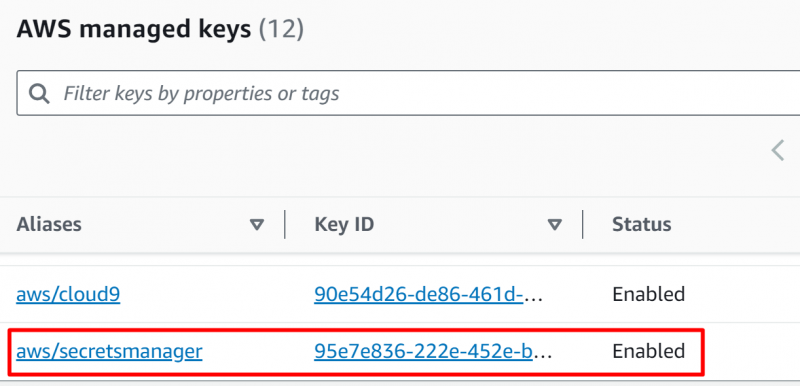

AWS će osigurati zadani ključ za enkripciju prilikom stvaranja tajne. Korisnici također mogu odabrati a “Ključ kojim upravlja korisnik” ali preporučena praksa je koristiti osiguran zadani ključ . Budući da se za ovaj demo koristi zadani ključ, kliknite na “AWS upravljani ključevi” opcija s lijeve bočne trake KMS-a:

Pomaknite se prema dolje AWS sučelje upravljanih ključeva i locirajte “aws/tajni upravitelj” ključ. Ovaj ključ je povezan s ranije stvorenom tajnom. Klikni na ime ključa za pregled konfiguracija:

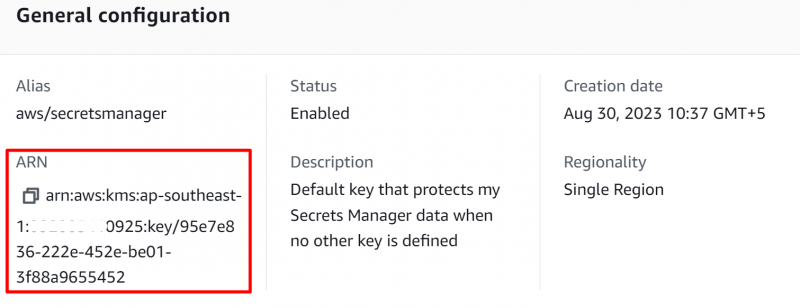

Od Sučelje opće konfiguracije, kopiraj 'RNA' kao što je potrebno za identifikaciju tajne i promjenu ključa za šifriranje:

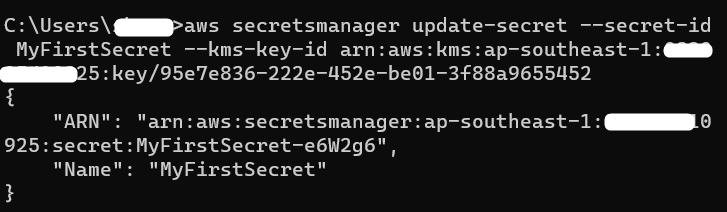

Da se vratimo na CLI, pružiti sljedeće naredba s kopiran ARN :

aws secretsmanager update-secret --tajni-id MyFirstSecret --kms-key-id arn:aws:kms:us-west- 2 : 123456789012 :ključ / PRIMJER1-90ab-cdef-fedc-ba987PRIMJER–kms-key-id: pružiti kopirani ARN za promjenu ključa šifriranja tajne.

– tajni-id: Navedite naziv tajne za koju treba promijeniti ključ:

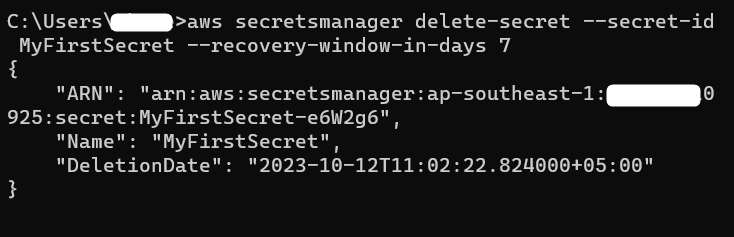

Metoda 5: Brisanje tajne

Korisnik također može izbrisati tajnu pomoću sučelja naredbenog retka. Prije nego što se tajna izbriše, ona je zakazana za najmanje 7 dana do najviše 30 dana. Sljedeća naredba koristi se za brisanje tajne s nadzorne ploče Secret Managera:

aws secretsmanager delete-secret --tajni-id MyFirstSecret --prozor-oporavka-u-danima 7

– tajni-id: navedite naziv tajne koja se želi izbrisati.

–prozor-oporavka u danima: odnosi se na raspored brisanja. Tajna će biti izbrisana nakon određenog vremena u “prozor za oporavak” . Tajna će biti trajno izbrisana i ne može se vratiti.

Izlaz

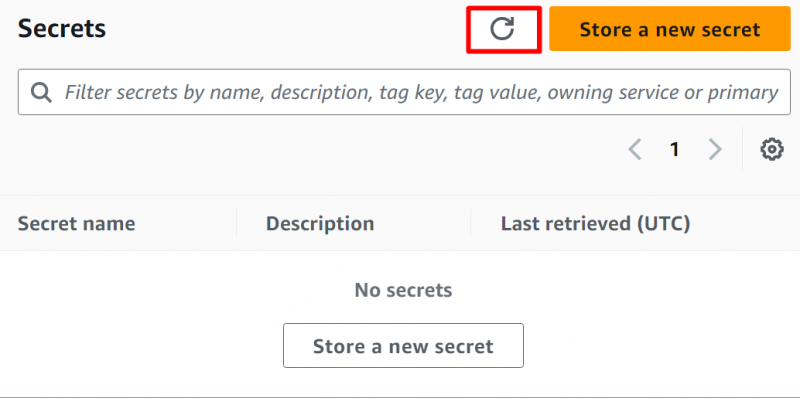

Za potvrdu posjetite Nadzorna ploča tajnog upravitelja i kliknite na 'Ponovno učitati' dugme. Prikazat će se sučelje slično priloženoj slici:

Metoda 6: Vratite tajnu

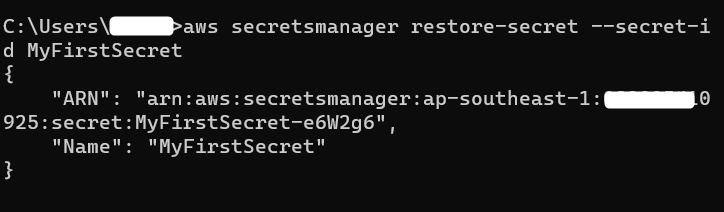

S AWS Secret Managerom također možemo vratiti tajnu koja je slučajno izbrisana. Na sučelju naredbenog retka unesite sljedeću naredbu:

aws secretsmanager return-secret --tajni-id MyFirstSecret– tajni-id: navedite naziv tajne koju treba vratiti.

Izlaz

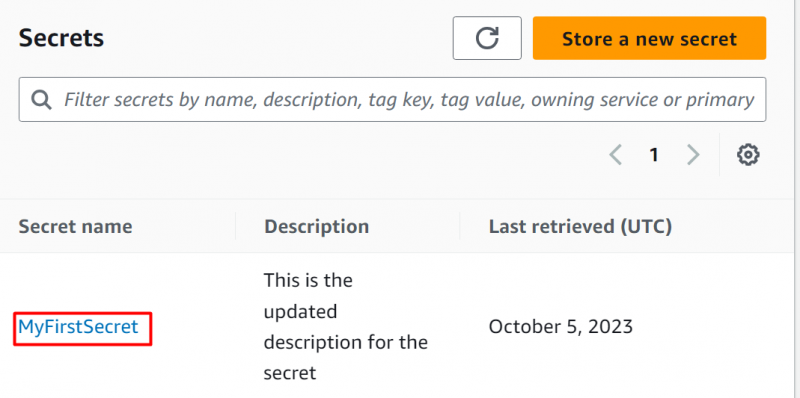

Na nadzornoj ploči Secret Manager, navedena tajna je bio uspješno obnovljena :

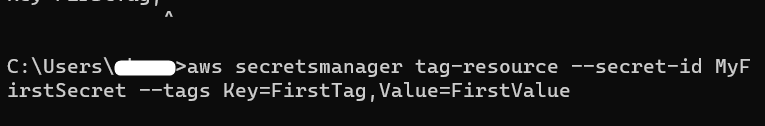

Metoda 7: Označite tajnu

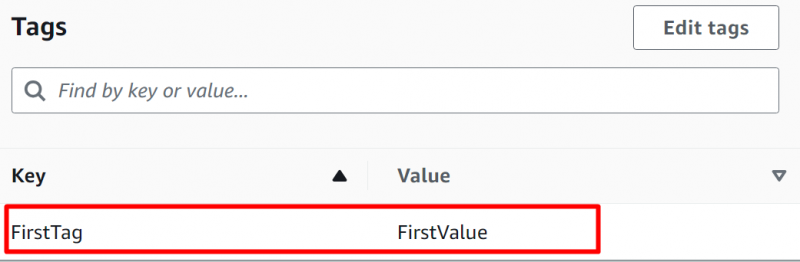

Oznake su an učinkovit način upravljati resursima. Korisnici mogu dodati 50 oznake do tajne. Za označavanje tajne, dajte sljedeću naredbu AWS CLI-ju:

aws secretsmanager resurs oznaka --tajni-id MyFirstSecret --oznake Ključ =Prva oznaka, Vrijednost =PrvaVrijednost– tajni-id: odnosi se na naziv tajne za koju se dodaju oznake.

-oznake: Oznake su kombinacija ključeva i vrijednosti. Korištenje ključne riječi '-oznake', navedite parove ključa i vrijednosti.

Izlaz

Za provjeru, izabrati tajnu s nadzorne ploče Secret Manager. Pomaknite se prema dolje do 'Oznake' odjeljak za prikaz dodane oznake:

Metoda 8: Filtrirajte tajnu

AWS omogućuje korisnicima pretraživanje pohranjenih tajni korištenjem 'Filtar' ključna riječ. Korisnik može filtrirati tajne na temelju svojih oznaka, naziva, opisa itd. Za filtriranje tajni upotrijebite sljedeću naredbu:

aws secretsmanager popis-tajni --filtar Ključ = 'Ime' , Vrijednosti = 'Moja prva tajna'Ključ: navedite polje po kojem se tajne trebaju filtrirati.

Vrijednosti: navedite naziv tajne za jedinstvenu identifikaciju tajne

Izvršavanjem gore navedene naredbe, Secret Manager će prikazati informacije o ključu:

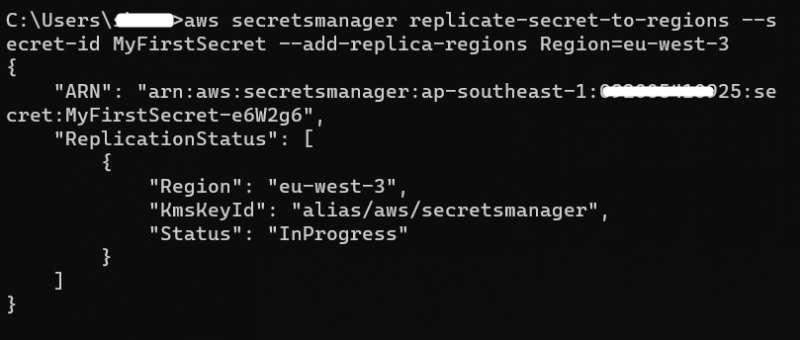

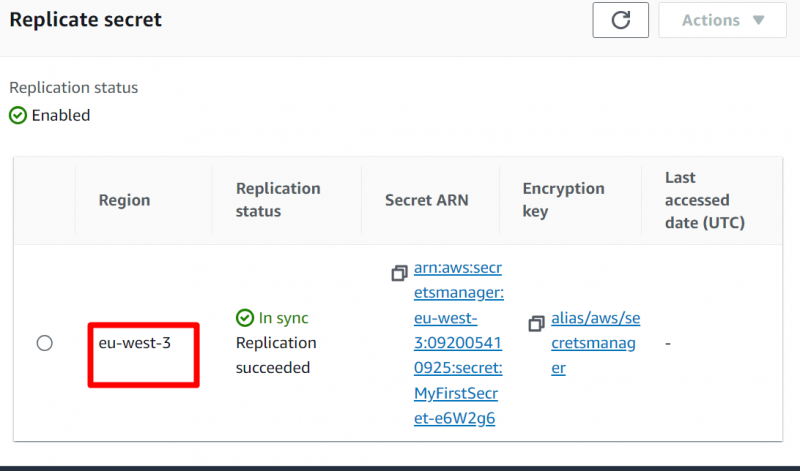

Metoda 9: Replicirajte tajnu

Secret Manager također omogućuje svojim korisnicima repliciranje njihovih tajni u drugim regijama AWS-a. Za brisanje tajne važno je prvo obrisati repliku tajne. Da biste konfigurirali repliku tajne u drugoj AWS regiji, koristite dolje navedenu naredbu:

aws secretsmanager replicate-secret-to-regions --tajni-id MyFirstSecret --add-replica-regije Regija =eu-zapad- 3Regija: odnosi se na područje AWS-a gdje se tajna mora replicirati.

Saznajte više o repliciranju tajne u AWS Secret Manageru u ovom članku: “Kako replicirati tajnu u druge regije u AWS Secret Manageru?” .

Izlaz

Da biste provjerili je li tajna uspješno replicirana ili ne, posjetite Nadzorna ploča tajnog upravitelja i odaberite tajnu:

Pomaknite se prema dolje do Repliciraj tajni odjeljak . Replikacija je omogućena uspješno :

To je sve iz ovog vodiča.

Zaključak

Da biste stvorili i izmijenili tajnu pomoću CLI-ja, unesite spomenute naredbe i navedite radnju, tajni ID i parove ključ-vrijednost za jedinstvenu identifikaciju tajne. Korištenjem ovih naredbi, korisnici mogu izvršiti sve operacije tajni koje su izvedene pomoću AWS konzole, kao što su brisanje, ažuriranje, stvaranje, repliciranje ili vraćanje, itd. Ovaj je članak potpuni vodič s opisom korak po korak kako stvoriti i modificirati tajnu u AWS Secret Manageru pomoću CLI-ja.