Možete naići na problem prilikom postavljanja Kubernetes klastera ako samo znate kako koristiti NodePort da svoju Kubernetes uslugu učinite dostupnom putem interneta. Kada koristite vrstu usluge NodePort, bit će dodijeljen veliki broj priključka i morate dopustiti veze na te priključke u svom pravilu vatrozida. To je štetno za vašu infrastrukturu, osobito ako je poslužitelj dostupan putem otvorenog interneta. Možete dodijeliti blok IP adresa izvan klastera kao administrator klastera koji može prenositi promet tamošnjim servisima. To je upravo ono o čemu ćemo govoriti u ovom članku: pronaći sve kritične informacije o tome kako konfigurirati vanjske IP adrese uskraćivanja usluge u Kubernetesu.

Što je vanjska IP usluga?

Jedna od krajnjih točaka usluge primit će promet koji ulazi u klaster koristeći vanjski IP (kao odredišni IP) i port usluge. Kubernetes nije odgovoran za upravljanje vanjskim IP-om.

U ovoj je situaciji ključno provjeriti koji se IP koristi za pristup Kubernetes klasteru. Koristeći vrstu vanjske IP usluge, možemo vezati uslugu na IP adresu koja se koristi za pristup klasteru.

Za razumijevanje ove situacije važna je činjenica da Kubernetes mreža komunicira s Overlay mrežom. To znači da možete pristupiti praktički svakom čvoru u klasteru nakon što dosegnete bilo koji od čvorova (glavni ili radni čvor).

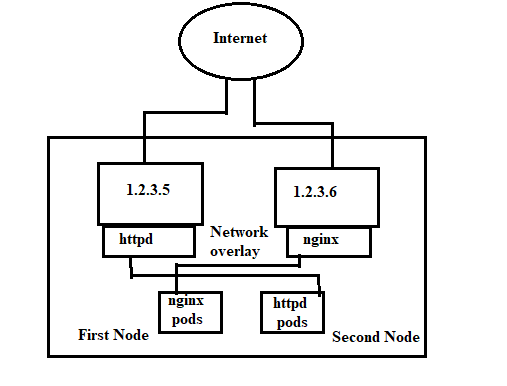

Mreža je prikazana na sljedeći način:

Oba čvora 1 i 2 u dijagramu dijele jednu IP adresu. Pravi Pod živi na čvoru 1, ali IP adresa 1.2.3.6 vezana je za uslugu Nginx na čvoru 1. IP adresa čvora 1, 1.2.3.4, vezana je za httpd uslugu, a stvarni Pod čvora 2 nalazi se tamo.

To je omogućeno podlogom mreže Overlay. Kada okrenemo IP adresu 1.2.3.4, httpd usluga bi trebala odgovoriti; kada uvijemo 1.2.3.5, servis Nginx bi trebao odgovoriti.

Prednosti i nedostaci vanjskog IP-a

Evo prednosti i nedostataka vanjskog IP-a:

Korisno je koristiti vanjski IP jer:

-

- Vaš IP je u potpunosti pod vašom kontrolom. Umjesto korištenja ASN-a pružatelja usluga oblaka, možete koristiti IP koji pripada vašem vlastitom ASN-u.

Nedostaci vanjskog IP-a uključuju sljedeće:

-

- Jednostavna postavka kroz koju ćemo sada proći NIJE lako dostupna. To znači da ako čvor zakaže, usluga više neće biti dostupna i da ćete morati ručno riješiti problem.

- Za rukovanje IP-ovima potreban je značajan ljudski rad. Budući da vam se IP-ovi ne dodjeljuju dinamički, morate to učiniti ručno.

Što je zadano ponašanje odbijanja/dopuštanja?

' Zadano dopušteno ” označava da je sav promet dopušten prema zadanim postavkama. Osim ako nije izričito dopušteno, sav promet se prema zadanim postavkama odbija kada se koristi izraz ' zadano odbiti .” osim kada je navedena mrežna politika.

-

- Sav promet do i od modula dopušten je ako za taj modul nisu na snazi mrežna pravila.

- Ako je jedno ili više mrežnih pravila na snazi za pod tipa ingress, dopušten je samo onaj ulazni promet koji je izričito dopušten tim pravilima.

- Kada se jedno ili više mrežnih pravila primjenjuje na grupu izlaznog tipa, tada je dopušten samo izlazni promet dopušten tim pravilima.

Zadana postavka za druge vrste krajnjih točaka (VM-ovi, sučelja hosta) je blokiranje prometa. Dopušten je samo promet koji je izričito dopušten mrežnim pravilima, čak i ako se mrežna pravila ne primjenjuju na krajnju točku.

Najbolja praksa: Implicitna zadana politika odbijanja

Morate konfigurirati implicitno zadano pravilo odbijanja stvoreno za vaše Kubernetes podove. Ovo osigurava da se neželjeni promet automatski blokira. Zapamtite da implicitna zadana politika odbijanja uvijek stupa na snagu posljednja; ako neka druga pravila dopuštaju promet, odbijanje se ne primjenjuje. Odbijanje se provodi tek nakon što se razmotre sve ostale politike.

Kako stvoriti zadanu politiku odbijanja za Kubernetes Pods?

Savjetujemo korištenje pravila globalne mreže čak i ako se bilo koje od sljedećih pravila može upotrijebiti za izradu zadanog pravila odbijanja za Kubernetes module. Globalna mrežna politika primjenjuje se na sva radna opterećenja (VM-ove i spremnike) u svim imenskim prostorima i hostovima. Politika globalne mreže potiče oprezan pristup sigurnosti dok se štite resursi.

-

- Omogući zadano za odbijanje pravila globalne mreže, bez prostora imena

- Omogući zadano za odbijanje pravila mreže, prostor imena

- Omogući zadano za odbijanje pravila Kubernetesa, prostor imena

Što je IP Block?

Time se odabiru određeni rasponi IP CIDR-a koji će biti dopušteni kao ulazni izvori ili izlazna odredišta. S obzirom na to da su IP-ovi Poda prolazni i nepredvidivi, to bi trebali biti IP-ovi vanjski za klaster.

Izvorni ili odredišni IP paketa često se mora prepisivati kada se koriste ulazne i izlazne metode klastera. Ovisno o određenom mrežnom dodatku (pružatelj usluga u oblaku, implementacija usluge itd.) koji se koristi, ponašanje se može promijeniti.

Ovo vrijedi za ulaz i znači da u nekim slučajevima morate filtrirati dolazne pakete koji se temelje na stvarnom izvornom IP-u. S druge strane, 'izvorni IP' na kojem NetworkPolicy radi može biti IP LoadBalancer-a ili čak Pod-ov čvor, itd.

To pokazuje da bi veze između mahuna i IP-ova usluga koje su prepisane na vanjske IP-ove klastera mogle biti podvrgnute ograničenjima temeljenim na ipBlocku u smislu izlaza.

Koja su zadana pravila?

Sav ulazni i izlazni promet prema i iz modula u prostoru imena prema zadanim je postavkama dopušten ako nema kontrola za taj prostor imena. Zadano ponašanje imenskog prostora možete promijeniti pomoću sljedećih primjera.

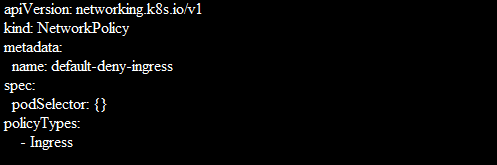

Zadano Odbij sav ulazni promet

Kada stvarate mrežnu politiku koja odabire sve module, ali ne uključuje nikakav dolazni promet prema tim modulima, možete izgraditi 'zadano' pravilo izolacije ulaza, a to je za prostor imena.

Ovo osigurava da su svi moduli, bez obzira na to odabire li ih neka druga NetworkPolicy, izolirani za ulaz. Ovo se pravilo ne odnosi na izolaciju za izlazak iz bilo koje grupe.

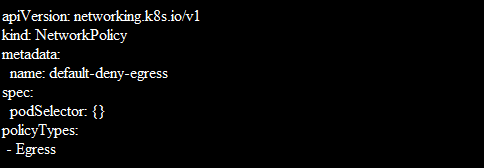

Zadano zabrani sav izlazni promet

Kada stvorite NetworkPolicy koji odabire sve module, ali zabranjuje izlazni promet iz tih modula, možete izgraditi 'zadano' izlazno pravilo izolacije, a to je također za prostor imena.

Zaključak

Ovaj se vodič odnosio isključivo na korištenje DenyServiceExternalIP-ova. Dizajnirali smo i dijagramski prikaz kako bi naši korisnici razumjeli da radi. Dostavili smo i ogledne konfiguracije.