SSL certifikati koriste se za osiguranje aplikacije koja je napravljena na Kubernetesu za buduću sigurnost. Uzmimo još jedan sigurni certifikat, TLS, koji sadrži vrlo siguran privatni ključ. Certifikati se izrađuju s certifikatima: K8r.io API. Podučavat ćemo o konfiguraciji SSL certifikata uz pomoć detaljnih primjera. Počnimo sa SSL certifikatom u Kubernetesu. SSL certifikati vrlo su važni za preglednike. Preglednik uz pomoć SSL i TLS certifikata stvara sigurnu vezu s Kubernetes servisima.

Preduvjeti:

Svaki korisnik mora imati Ubuntuovu najnoviju verziju svog sustava. Korisnik Windows operativnog sustava instalira virtualni box i dodaje Ubuntu ili Linux virtualno u sustav. Korisnici moraju biti upoznati s Kubernetesom, naredbenim redom kubectl, podovima i klasterima te poznavati DNS klastera kako bi bolje razumjeli ovu temu.

Pogledajmo ukratko konfiguraciju SSL certifikata u Kubernetesu razbijanjem cijele procedure u različite korake.

Korak 1: Pokrenite Kubernetes Control Panel

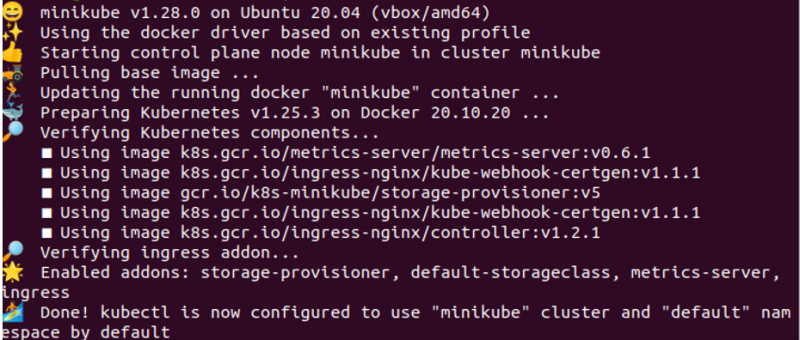

Želimo okruženje u našoj aplikaciji u kojem možemo pokrenuti Kubernetes naredbe za izvršavanje Kubernetes zadataka. Kao rezultat toga, Kubernetes nam daje lokalni spremnik pod nazivom 'minikube'. Pri svakom pokretanju Kubernetes aplikacije pokrenut ćemo minikube u Kubernetesu, koji je u osnovi terminal, potreban za pokretanje Kubernetes naredbi. U ovom koraku pokrećemo naredbu za inicijalizaciju Minikubea, što je:

> pokrenite minikube

Kada pokrenemo ovu naredbu na terminalu našeg sustava, izvršenje naredbe počinje pritiskom tipke enter. Naredba nam zauzvrat prikazuje dolje priloženi rezultat snimke zaslona.

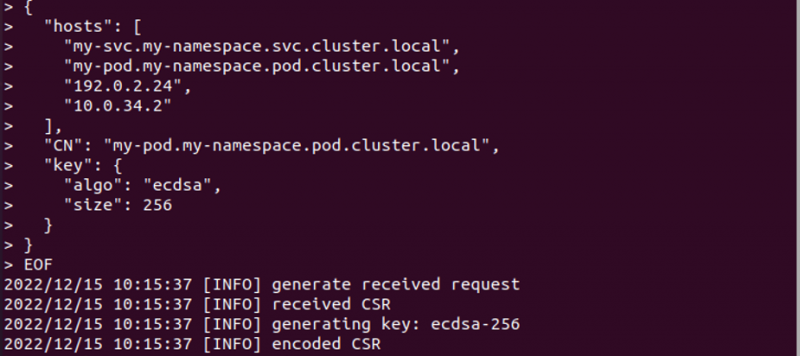

Korak 2: Generirajte zahtjev za potpisivanje certifikata

Nakon stvaranja klastera pomoću Minikubea, sada želimo kreirati zahtjev za potpisivanje certifikata. U zamjenu za ovu radnju pokrećemo naredbu za potpisivanje zahtjeva za certifikatom i generiranje privatnog ključa.

> mačka << EOF | cfssl genkey - | cfssljson -samo poslužitelj

Nakon izvršenja upita, zahtjev se uspješno generira s privatnim ključem. Rezultat je priložen gore kao snimka zaslona.

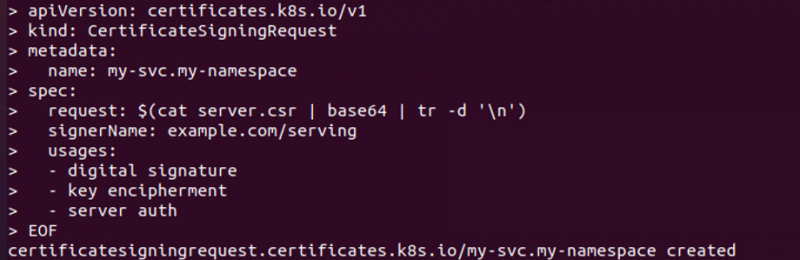

Korak 3: Napravite manifest zahtjeva za potpisivanje certifikata u YAML datoteci

U ovom koraku izradit ćemo manifest YAML datoteke za stvaranje CSR-a u Kubernetesu. Pokrećemo naredbu ispod:

> mačka << EOF | kubectl primijeniti -f –Nakon izvršenja ove naredbe YAML datoteka je uspješno kreirana. I šaljemo ga API poslužitelju, kao što je prikazano na priloženoj snimci zaslona.

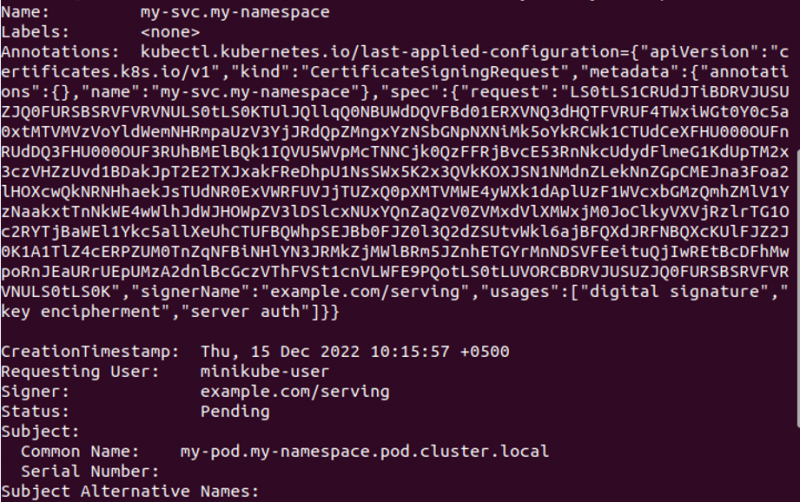

Korak 4: Dobijte status zahtjeva za potpisivanje certifikata

U ovom koraku pogledat ćemo status CSR-a koji se vidi kroz API. Možemo pokrenuti zadanu naredbu za dohvaćanje statusa zahtjeva za certifikatom.

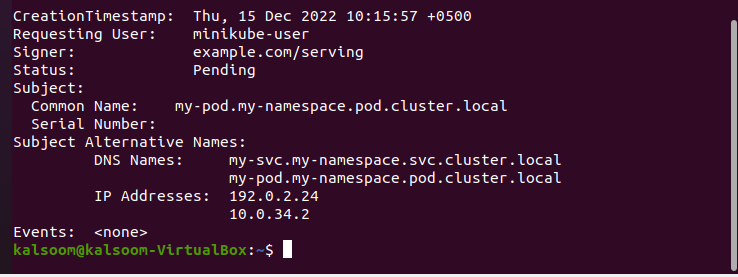

> kubectl opišite csv moj-svc.moj-namespace

Kada se naredba pokrene, CSR status se prikazuje u izlazu, kao što je prikazano na priloženoj snimci zaslona. Status CSR-a je 'na čekanju', a ovaj status dolazi iz API-ja. Naziv datoteke je moj-svc. my-namespace i komentari, korisnik koji zahtijeva i subjekt, alternativna imena subjekta koja imaju DNS imena i IP adrese, događaji itd. uključeni su u CSR opis. Status je 'na čekanju', što znači da CSR certifikat još nije odobren.

Korak 5: Odobrenje CSR certifikata

Status CSR certifikata još se čeka. Dakle, u ovom slučaju, poslat ćemo upit Kubernetesovom API-ju za odobrenje CSR certifikata. Pokrećemo ovu naredbu za odobrenje:

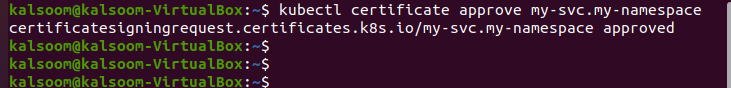

> kubectl certifikat odobri moj-svc .moj-imenski prostorNaredba prikazuje izlaz nakon izvršenja. Ovlaštena osoba, poput administracije Kubernetesa, odobrava CSR certifikat. Budući da smo ovlašteni korisnici, stvaramo YAML datoteke. Kao rezultat toga, CSR certifikat se lako odobrava pomoću naredbe, kao što je prikazano na snimci zaslona u nastavku radi pojašnjenja.

my-svc.my-namespace je uspješno odobren putem API-ja certificates.k8s.io.

Korak 6: Dohvatite CSR certifikat u Kubernetesu

Sada čekamo da vidimo je li CSR certifikat odobren. Dakle, pokrenut ćemo naredbu za dobivanje popisa svih CSR certifikata koji su trenutno aktivni u sustavu. Pokrenite naredbu:

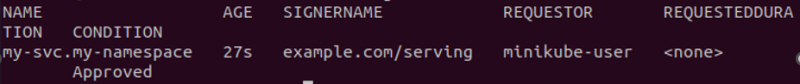

> kubectl dobiti csr  Naziv odobrenog CSR certifikata u Kubernetesu prikazan je na priloženoj snimci zaslona. Ova naredba vraća ime, dob, ime potpisnika, podnositelja zahtjeva, traženo trajanje i stanje CSR certifikata.

Naziv odobrenog CSR certifikata u Kubernetesu prikazan je na priloženoj snimci zaslona. Ova naredba vraća ime, dob, ime potpisnika, podnositelja zahtjeva, traženo trajanje i stanje CSR certifikata.

Korak 7: Potpišite certifikat ovlaštenim za stvaranje

U ovom koraku ćemo vidjeti kako se certifikati potpisuju u Kubernetesu. SSL certifikat je odobren, ali još nije potpisan. Ime potpisnika pojavljuje se na certifikatu u Kubernetesu. Pokrećemo naredbu kojom traženi potpisnik potpisuje certifikat. Naredba je:

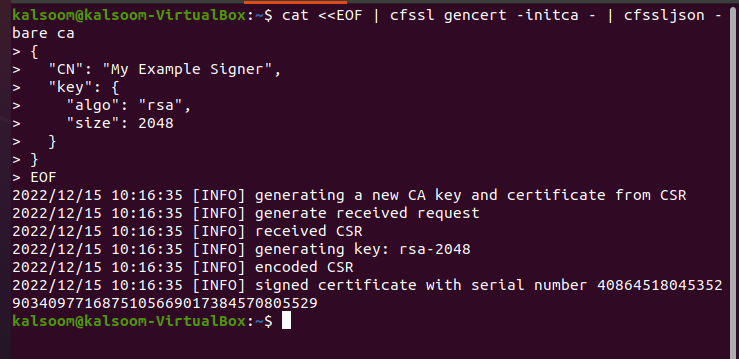

> mačka << EOF | cfssl genart -initca - | cfssljson – goli ca{

'CN' : 'Moj primjer potpisnika' ,

'ključ' : {

'nešto' : 'rsa' ,

'veličina' : 2048

}

}

EOF

Pokreće se naredba za digitalno potpisivanje certifikata. Potpisnik potpisuje tražene certifikate i ažurira API status naredbom 'SSL certifikat'. Stvorili smo certifikat za potpisivanje izvođenjem gornje naredbe, a rezultat je prikazan na priloženoj snimci zaslona. Jedinstveni serijski broj uspješno je korišten za potpisivanje certifikata.

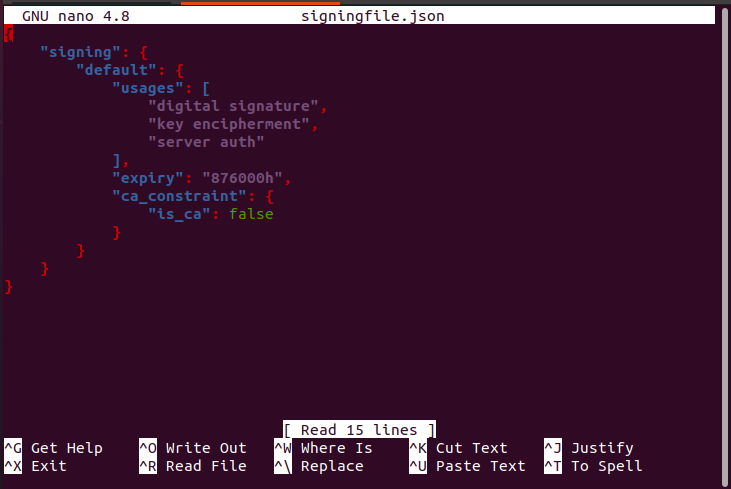

Korak 8: Izradite JSON datoteku za izdavanje certifikata

Nakon potpisivanja certifikata kreiramo JSON datoteku iz koje izdajemo certifikat. Izradit ćemo JSON datoteku pokretanjem sljedeće naredbe s priloženom snimkom zaslona:

> nano datoteka za potpisivanje.jsonNakon što se naredba izvrši, stvara se JSON datoteka kao što se može vidjeti na snimci zaslona u nastavku.

Korak 9: Koristite Server-Signing-config.json

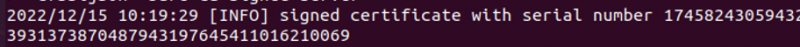

U ovom koraku koristimo konfiguracijsku datoteku za potpisivanje poslužitelja koja je u JSON-u za potpisivanje i izdavanje certifikata. Pokrećemo naredbu za potpisivanje certifikata datotekom privatnog ključa.

> kubectl get csr my-svc.my-namespace -The jsonpath =' { .spec.zahtjev } ' | \ baza64 --dekodirati | \ cfssl znak -da ca.pem -ca ca-ključ ca-ključ.pem -konfig server-signing-config.json | \ cfssljson -samo ca-potpisani poslužitelj

Nakon ove naredbe potpisuje se certifikat koji je već definiran u json datoteci. Generira se serijski broj ovog CSR-a. Ovdje generiramo potpisanu datoteku certifikata za posluživanje pod nazivom 'ca-signed-server.pem.'

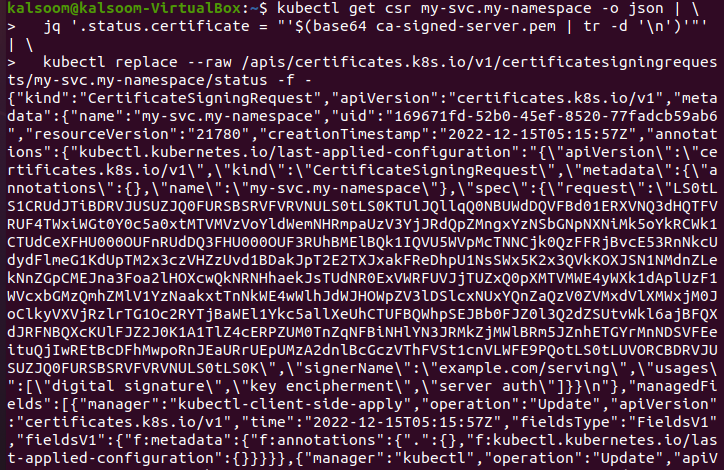

Korak 10: Prijenos potpisanog certifikata u API objekt

U ovom koraku prenosimo potpisani certifikat u status API-ja na čekanju koji smo vidjeli gore. Naredba za upload je:

> kubectl get csr my-svc.my-namespace -The json | \ jq '.status.certificate = '' $ ( base64 ca-signed-server.pem | tr -d '\n' ) ''' | \

> kubectl zamijeniti -- sirovo / apis / potvrde.k8s.io / v1 / zahtjevi za potpisivanje certifikata / my-svc.my- imenski prostor / status -f -

Kada se ova naredba izvrši, potpisani certifikat se uspješno učitava kad god se CSR odobri. Snimka zaslona priložena gore pokazuje nam JSON format koji učitava potpisani certifikat kao API objekte.

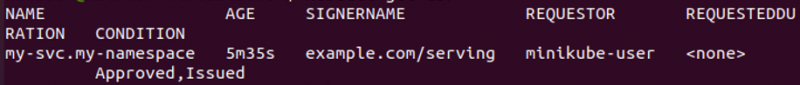

Korak 11: Uključite odobrene certifikate u Kubernetes

Ponovno pokrećemo naredbu za prikaz odobrenih certifikata u Kubernetesu.

> kubectl dobiti csr

Certifikat je odobren i uspješno izdan, kao što je prikazano na gornjoj snimci zaslona.

Korak 12: Spremite certifikat u sustav

U ovom koraku naučit ćemo kako preuzeti potpisani certifikat i uspješno ga koristiti u našem sustavu. Lako postavljamo certifikat na poslužitelj. Naredba je:

> kubectl get csr my-svc.my-namespace -The jsonpath = '{.status.certificate}' \| baza64 --dekodirati > server.crt

Korak 13: popunite certifikat

U ovom koraku naučit ćemo kako popuniti certifikat na poslužitelju tako da možemo lako koristiti certifikat za web sigurnost. Izvodimo naredbu:

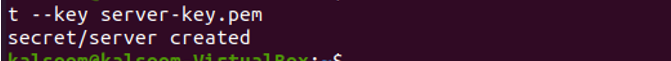

Kalsoom @ Kalsoom > kubectl stvori tajni tls poslužitelj --cert server.crt --ključ poslužiteljski ključ.pem

Gornji priloženi snimak zaslona pokazuje da je TLS siguran ili tajni poslužitelj uspješno kreiran s imenom cert server.cr i privatnim ključem server-key.pem.

Korak 14: Konfigurirajte mapiranje certifikata

U ovom koraku ćemo konfigurirati certifikat kako bismo osigurali da je to certifikat sigurnog posluživanja tako što ćemo pokrenuti naredbu u nastavku:

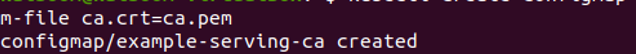

> kubectl stvoriti konfiguracijsku mapu primjer-serving-ca --iz-datoteke ca.crt=ca.pem

Kao što je prikazano na priloženoj snimci zaslona, mapa konfiguracije/example-serving-ca uspješno je stvorena u Kubernetesu za sigurnu vezu na web poslužitelju.

Zaključak

SSL certifikati koriste se za pružanje sigurnosti Kubernetes aplikacijama na web poslužitelju. Detaljno smo objasnili svaki korak kako biste razumjeli. Također možete pokrenuti iste naredbe na svojoj Kubernetes aplikaciji za instaliranje SSL certifikata.